Intel- og pc-producenter tilbyder en række måder at beskytte computerens BIOS, men alle disse beskyttelser findes inden i selve computeren. Nu tilbyder Dell en måde at beskytte BIOS mod angreb ved at verificere det uden at stole på pc'ens integritet.

Dells BIOS-verificeringsmetode involverer sammenligning af BIOS-image med den officielle hash, der er genereret og lagret på Dells servere. Ved at udføre testen i Dells sky og ikke i selve enheden, lover Dell større sikkerhed for, at postboot-billedet ikke er kompromitteret.

BIOS-verifikationsteknologien "giver IT sikkerhed for, at medarbejdernes systemer er sikre, hver gang de bruger enheden," sagde Brett Hansen, administrerende direktør for datasikkerhedsløsninger hos Dell.

Den nye funktionalitet er tilgængelig til kommercielle pc'er med et 6. generations Intel-chipsæt og en Dell Data Protection | Endpoint Security Suite Enterprise-licens, der inkluderer Latitude-, Dell Precision-, OptiPlex- og XPS-pc'er. Teknologien ville også være tilgængelig for Dell Venue Pro-tablets.

Angreb mod BIOS er typisk svære at opdage, fordi de udføres, før operativsystemet og anden sikkerhedssoftware indlæses. Dell er ikke den første til at forsøge at beskytte BIOS mod ondsindet kode. HP inkluderer for eksempel sikre opstartsværktøjer i sin forretnings-pc'er.

På processorsiden har Intel bagt en række sikkerhedsfunktioner i sine nyeste chipsæt. Intel Platform Protection Technology med BIOS Guard tilbyder hardware-assisteret godkendelse og beskyttelse mod BIOS-gendannelsesangreb, og Intel Platform Protection Technology med Boot Guard bruger godkendt kodemodulbaseret sikker boot til at kontrollere, at BIOS er kendt og betroet, før maskinen lades starte. Intels systemstyringsværktøjer giver administratorer mulighed for at starte en pc eksternt, rette opstartslaget og lukke pc'en igen.

Microsoft tilbyder SecureBoot i Windows, som bruger Trusted Platform Module til at kontrollere signaturen for hvert stykke boot-software, inklusive firmwaredrivere og operativsystemet, inden pc'en lades op.

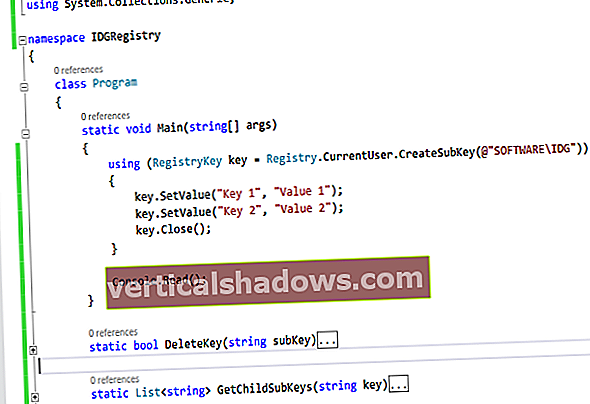

Ideen er at forhindre malware i at indlæses på pc'en. Dell tager en anden tilgang fra andre virksomheder, da det fjerner den lokale vært fuldstændigt fra verificeringsprocessen, sagde Hansen. Hashing og sammenligning af BIOS med et betroet billede udføres ikke i realtid og er ikke afhængig af en kopi af BIOS gemt lokalt. I stedet for sammenligner Dell-computere med Endpoint Suite og BIOS-verifikationsteknologien SHA256-hash'en af BIOS med den kendte gode version oprettet af Dell og gemt på serverne, der tilhører Dell BIOS Lab. Hvis der er et problem, advarer Dell it-administratoren.

I modsætning til SecureBoot forhindrer Dells BIOS-verifikationsteknologi faktisk ikke enheden i at starte, og den advarer heller ikke brugeren. I stedet for at forstyrre enhedsdriften eller brugeren underretter Dells teknologi administratorer om problemet og overlader det til IT om, hvad de skal gøre næste gang.

Mange virksomheder fokuserer deres bestræbelser på at opdage og beskytte mod avancerede vedvarende trusler og andre målrettede angreb på netværkslaget, men det betyder ikke, at slutpunktet ikke har brug for sit eget forsvar. En dybtgående forsvarstilgang betyder at have flere lag af beskyttelse på plads for at opdage angreb som spydfishing og ransomware. Dell har fokuseret sin seneste indsats på at styrke de indbyggede beskyttelser, der er tilgængelige på sine forretnings-pc'er.

For eksempel integrerede Dell Cylances kunstige intelligens og maskinindlæringsteknologi i Dell databeskyttelse Endpoint Security Suite tilbage i november for at beskytte pc'er mod kodeudførelsesangreb som en del af avancerede vedvarende trusler og malware- og ransomware-infektioner. Da Cylance's teknologi er afhængig af maskinlæring for at identificere angrebskode, kan den opdage både målrettede og nul-dages angreb. Dell databeskyttelse | Endpoint Security Suite giver IT en enkelt kilde til at styre omfattende kryptering, avanceret godkendelse og malware-beskyttelse.

BIOS-angreb er stadig ikke så udbredte som andre typer angreb, men det giver mening at slutpunktssikkerhedsløsninger inkluderer hardware sammen med softwaren.