Styrken af den kryptering, der nu bruges til at beskytte bank- og e-handelstransaktioner på mange websteder, er muligvis ikke effektiv i så få som fem år, advarede en kryptografieekspert efter at have gennemført en ny distributionscomputerpræstation.

Arjen Lenstra, en kryptologiprofessor ved EPFL (Ecole Polytechnique Fédérale de Lausanne) i Schweiz, sagde, at det distribuerede beregningsprojekt, der blev gennemført over 11 måneder, opnåede det tilsvarende i vanskeligheder med at knække en 700-bit RSA-krypteringsnøgle, så det gør det ikke betyder transaktioner er i fare - endnu.

Men "det er god avanceret advarsel" om den kommende skumring af 1024-bit RSA-kryptering, der i vid udstrækning anvendes nu til internethandel, da computere og matematiske teknikker bliver mere magtfulde, sagde Lenstra.

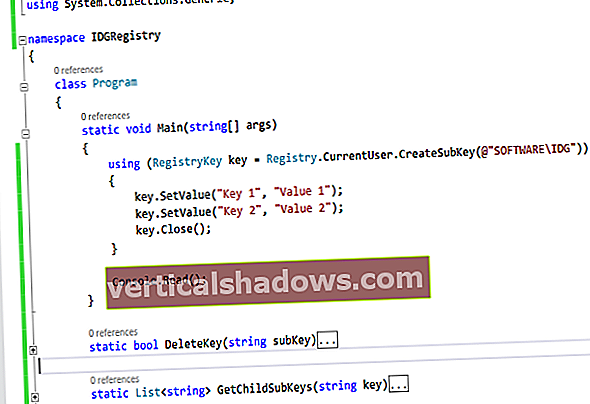

RSA-krypteringsalgoritmen bruger et system med offentlige og private nøgler til at kryptere og dekryptere meddelelser. Den offentlige nøgle beregnes ved at gange to meget store primtal. Primtal kan kun deles med "1" og i sig selv: For eksempel er "2" og "3" og "7" prim.

Ved at identificere de to primtal, der bruges til at oprette en persons offentlige nøgle, er det muligt at beregne personens private nøgle og dekryptere beskeder. Men at bestemme de primtal, der udgør et stort heltal, er næsten umuligt uden masser af computere og masser af tid.

Datalogiforskere har dog masser af begge dele.

Ved hjælp af mellem 300 og 400 bærbare og stationære computere på hylden ved EPFL, University of Bonn og Nippon Telegraph and Telephone i Japan indregnede forskere et 307-cifret tal i to primtal. Factoring er udtrykket for at opdele et tal i primtal. For eksempel vil faktorisering af tallet 12 give 2 x 2 x 3.

Lenstra sagde, at de omhyggeligt valgte et 307-cifret nummer, hvis egenskaber ville gøre det lettere at faktorere end andre store tal: dette tal var 2 til den 1039. effekt minus 1.

Alligevel tog beregningerne 11 måneder, hvor computerne brugte specielle matematiske formler oprettet af forskere til at beregne primtalene, sagde Lenstra.

Selv med alt det arbejde ville forskerne kun være i stand til at læse en besked krypteret med en nøgle lavet af det 307-cifrede nummer, de indregnede. Men systemer, der bruger RSA-krypteringsalgoritmen, tildeler hver bruger forskellige nøgler, og for at bryde disse nøgler skal processen med at beregne primtal tal gentages.

Evnen til at beregne primtal-komponenterne i de nuværende RSA 1024-bit offentlige nøgler forbliver fem til ti år væk, sagde Lenstra. Disse tal genereres typisk ved at gange to primtal med hver 150 cifre hver og er sværere at faktorere end Lenstras 307-cifrede tal.

Det næste mål for Lenstra er factoring af RSA 768-bit og til sidst 1024-bit numre. Men selv før disse milepæle er opfyldt, skal websteder se på stærkere kryptering end RSA 1024-bit.

”Det er på tide at ændre sig,” sagde Lenstra.