Du har måske hørt, at Microsoft har gjort Windows 10 mere sikker end nogen af sine forgængere og pakket det med sikkerhedsgodtgørelser. Det, du måske ikke ved, er, at nogle af disse hyldede sikkerhedsfunktioner ikke er tilgængelige ude af æsken, eller de kræver yderligere hardware - du får muligvis ikke det sikkerhedsniveau, du forudså.

Funktioner som Credential Guard er kun tilgængelige til visse udgaver af Windows 10, mens den avancerede biometri, der er lovet af Windows Hello, kræver en stor investering i tredjeparts hardware. Windows 10 er muligvis det mest sikre Windows-operativsystem til dato, men den sikkerhedsvidende organisation - og den enkelte bruger - skal holde følgende hardware- og Windows 10-udgavekrav i tankerne for at låse de nødvendige funktioner op for at opnå optimal sikkerhed .

Bemærk: I øjeblikket er der fire desktop-udgaver af Windows 10 - Home, Pro, Enterprise og Education - sammen med flere versioner af hver, der tilbyder forskellige niveauer af beta- og preview-software. Woody Leonard nedbryder, hvilken version af Windows 10 der skal bruges. Følgende sikkerhedsvejledning til Windows 10 fokuserer på standard Windows 10-installationer - ikke Insider Previews eller Long Term Servicing Branch - og inkluderer jubilæumsopdatering, hvor det er relevant.

Den rigtige hardware

Windows 10 kaster et bredt net med minimale hardwarekrav, der ikke er krævende. Så længe du har følgende, er du god til at opgradere fra Win7 / 8.1 til Win10: 1 GHz eller hurtigere processor, 2 GB hukommelse (til jubilæumsopdatering), 16 GB (til 32-bit OS) eller 20 GB (64-bit OS ) diskplads, et DirectX 9-grafikkort eller nyere med WDDM 1.0-driver og et skærmbillede på 800 x 600 (7 '' eller større skærme). Det beskriver stort set enhver computer fra det sidste årti.

Men forvent ikke, at din baseline-maskine er fuldstændig sikker, da ovenstående minimumskrav ikke understøtter mange af de kryptografibaserede funktioner i Windows 10. Win10s kryptografifunktioner kræver Trusted Platform Module 2.0, som giver et sikkert lagerområde til kryptografisk nøgler og bruges til at kryptere adgangskoder, godkende smartcards, sikker medieafspilning for at forhindre piratkopiering, beskytte virtuelle computere og sikre hardware- og softwareopdateringer mod manipulation blandt andre funktioner.

Moderne AMD- og Intel-processorer (Intel Management Engine, Intel Converged Security Engine, AMD Security Processor) understøtter allerede TPM 2.0, så de fleste maskiner, der er købt de sidste par år, har den nødvendige chip. Intels vPro-fjernadministrationstjeneste bruger f.eks. TPM til at godkende ekstern pc-reparation. Men det er værd at kontrollere, om TPM 2.0 findes på ethvert system, du opgraderer, især i betragtning af at Anniversary Update kræver TPM 2.0-support i firmwaren eller som en separat fysisk chip. En ny pc eller systemer, der installerer Windows 10 fra bunden, skal have TPM 2.0 fra start, hvilket betyder at have et godkendelsesnøgle (EK) certifikat, der er forudbestemt af hardwareleverandøren, når den sendes. Alternativt kan enheden konfigureres til at hente certifikatet og gemme det i TPM første gang det starter op.

Ældre systemer, der ikke understøtter TPM 2.0 - enten fordi de ikke har chippen installeret eller er gamle nok til at de kun har TPM 1.2 - skal få en TPM 2.0-aktiveret chip installeret. Ellers kan de slet ikke opgradere til jubilæumsopdatering.

Mens nogle af sikkerhedsfunktionerne fungerer med TPM 1.2, er det bedre at få TPM 2.0, når det er muligt. TPM 1.2 tillader kun RSA- og SHA-1-hashingalgoritme, og i betragtning af at SHA-1 til SHA-2-migrering er godt i gang, er det problematisk at holde fast i TPM 1.2. TPM 2.0 er meget mere fleksibel, da den understøtter kryptografi med SHA-256 og elliptisk kurve.

Unified Extensible Firmware Interface (UEFI) BIOS er det næste stykke must-have hardware for at opnå den mest sikre Windows 10-oplevelse. Enheden skal sendes med UEFI BIOS aktiveret for at tillade Secure Boot, hvilket sikrer, at kun operativsystemsoftware, kerner og kernemoduler underskrevet med en kendt nøgle kan udføres i løbet af opstartstiden. Secure Boot blokerer rootkits og BIOS-malware fra at udføre ondsindet kode. Secure Boot kræver firmware, der understøtter UEFI v2.3.1 Errata B og har Microsoft Windows Certification Authority i UEFI-signaturdatabasen. Mens en velsignelse ud fra et sikkerhedsperspektiv, har Microsoft, der udpeger Secure Boot obligatorisk til Windows 10, løbt ind i kontrovers, da det gør det sværere at køre usignerede Linux-distributioner (såsom Linux Mint) på Windows 10-kompatibel hardware.

Jubilæumsopdatering installeres kun, medmindre din enhed er UEFI 2.31-kompatibel eller senere.

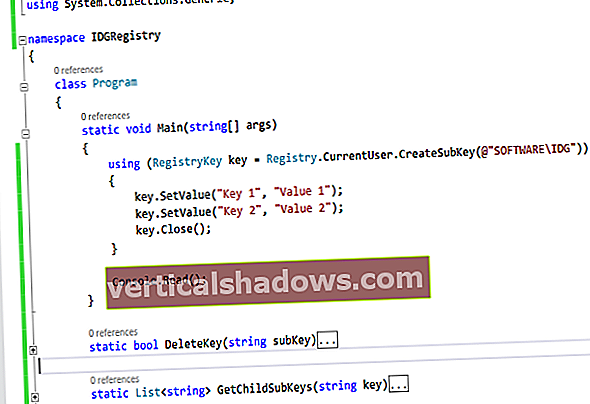

| Windows 10-funktion | TPM | Input / output hukommelsesstyringsenhed | Virtualiseringsudvidelser | SLAT | UEFI 2.3.1 | Kun til x64-arkitektur |

|---|---|---|---|---|---|---|

| Lægevagt | Anbefalede | Anvendes ikke | Påkrævet | Påkrævet | Påkrævet | Påkrævet |

| Enhedsbeskyttelse | Anvendes ikke | Påkrævet | Påkrævet | Påkrævet | Påkrævet | Påkrævet |

| BitLocker | Anbefalede | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet |

| Konfigurerbar kodeintegritet | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Anbefalede | Anbefalede |

| Microsoft Hej | Anbefalede | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet |

| VBS | Ikke påkrævet | Påkrævet | Påkrævet | Påkrævet | Ikke påkrævet | Påkrævet |

| UEFI Secure Boot | Anbefalede | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Påkrævet | Ikke påkrævet |

| Attest for enhedens sundhed gennem Measured Boot | Kræver TPM 2.0 | Ikke påkrævet | Ikke påkrævet | Ikke påkrævet | Påkrævet | Påkrævet |

Oksekødsbekræftelse, identitet

Adgangskodesikkerhed har været et vigtigt problem i de sidste par år, og Windows Hello flytter os tættere på en adgangskodefri verden, da den integrerer og udvider biometriske logins og tofaktorautentificering til at "genkende" brugere uden adgangskoder. Windows Hello formår også samtidig at være den mest tilgængelige og utilgængelige sikkerhedsfunktion i Windows 10. Ja, den er tilgængelig på tværs af alle Win10-udgaver, men det kræver betydelig hardwareinvestering for at få mest muligt ud af det, den har at tilbyde.

For at beskytte legitimationsoplysninger og nøgler kræver Hello TPM 1.2 eller nyere. Men for enheder, hvor TPM ikke er installeret eller konfigureret, kan Hello bruge softwarebaseret beskyttelse til at sikre legitimationsoplysninger og nøgler i stedet, så Windows Hello er tilgængelig for stort set alle Windows 10-enheder.

Men den bedste måde at bruge Hello på er at gemme biometriske data og anden godkendelsesinformation i den indbyggede TPM-chip, da hardwarebeskyttelsen gør det vanskeligere for angribere at stjæle dem. For at drage fuld fordel af biometrisk godkendelse er yderligere hardware - såsom et specialbelyst infrarødt kamera eller en dedikeret iris eller fingeraftrykslæser - nødvendig. De fleste bærbare computere i erhvervsklasse og flere linjer af bærbare computere til forbrugere leveres med fingeraftryksscannere, så virksomheder kan komme i gang med Hello under enhver udgave af Windows 10. Men markedet er stadig begrænset, når det kommer til dybdegående 3D-kameraer til ansigtsgenkendelse og nethinden scannere til iris-scanning, så Windows Hello's mere avancerede biometri er en fremtidig mulighed for de fleste snarere end en daglig virkelighed.

Windows Hello Companion Devices er tilgængelig til alle Windows 10-udgaver og er en ramme, der giver brugerne mulighed for at bruge en ekstern enhed - såsom en telefon, adgangskort eller bærbar - som en eller flere autentificerende faktorer for Hello. Brugere, der er interesserede i at arbejde med Windows Hello Companion Device for at strejfe med deres Windows Hello-legitimationsoplysninger mellem flere Windows 10-systemer, skal have Pro eller Enterprise installeret på hver enkelt.

Windows 10 havde tidligere Microsoft Passport, som gjorde det muligt for brugere at logge ind på pålidelige applikationer via Hello-legitimationsoplysninger. Med jubilæumsopdatering eksisterer Passport ikke længere som en separat funktion, men indgår i Hello. Tredjepartsapplikationer, der bruger FIDO-specifikationen (Fast Identity Online), vil være i stand til at understøtte enkelt login ved hjælp af Hej. For eksempel kan Dropbox-appen godkendes direkte via Hello, og Microsofts Edge-browser muliggør integration med Hello for at udvide til internettet. Det er også muligt at aktivere funktionen i en tredjepartsplatform til styring af mobilenheder. Den adgangskodeløse fremtid kommer, men ikke helt endnu.

Holder malware ude

Windows 10 introducerer også Device Guard, teknologi, der vender traditionelt antivirus på hovedet. Device Guard låser Windows 10-enheder ned og stoler på hvidlister for kun at tillade pålidelige applikationer at blive installeret. Programmer må ikke køre, medmindre de bestemmes sikre ved at kontrollere filens kryptografiske signatur, hvilket sikrer, at alle usignerede applikationer og malware ikke kan udføres. Device Guard er afhængig af Microsofts egen Hyper-V virtualiseringsteknologi til at gemme sine hvidlister på en afskærmet virtuel maskine, som systemadministratorer ikke kan få adgang til eller manipulere med. For at drage fordel af Device Guard skal maskiner køre Windows 10 Enterprise eller Education og understøtte TPM, hardware-CPU-virtualisering og I / O-virtualisering. Device Guard er afhængig af Windows-hærdning, såsom Secure Boot.

AppLocker, kun tilgængelig for Enterprise og Education, kan bruges sammen med Device Guard til at indstille kodeintegritetspolitikker. For eksempel kan administratorer beslutte at begrænse, hvilke universelle applikationer fra Windows Store der kan installeres på en enhed.

Konfigurerbar kodeintegritet er en anden Windows-komponent, der bekræfter, at koden, der kører, er pålidelig og vismand. Kerneltilstandskodeintegritet (KMCI) forhindrer kernen i at udføre usignerede drivere. Administratorer kan administrere politikkerne på certifikatmyndigheds- eller udgiverniveau samt de individuelle hashværdier for hver binær eksekverbar. Da meget af malware til råvarer har tendens til ikke at være underskrevet, giver implementering af kodeintegritetspolitikker organisationer mulighed for straks at beskytte mod usigneret malware.

Windows Defender, der først blev frigivet som standalone-software til Windows XP, blev Microsofts standardbeskyttelsespakke mod malware med antispyware og antivirus i Windows 8. Defender deaktiveres automatisk, når en tredjeparts antimalwarepakke er installeret. Hvis der ikke er installeret et konkurrerende antivirus- eller sikkerhedsprodukt, skal du sørge for, at Windows Defender, der er tilgængelig i alle udgaver og uden specifikke hardwarekrav, er tændt. For Windows 10 Enterprise-brugere er der Windows Defender Advanced Threat Protection, som tilbyder realtidsadfærdsmæssig trusselanalyse til at opdage onlineangreb.

Sikring af data

BitLocker, der sikrer filer i en krypteret container, har eksisteret siden Windows Vista og er bedre end nogensinde i Windows 10. Med Jubilæumsopdatering er krypteringsværktøjet tilgængeligt til Pro-, Enterprise- og Education-udgaver. Ligesom Windows Hello fungerer BitLocker bedst, hvis TPM bruges til at beskytte krypteringsnøglerne, men det kan også bruge softwarebaseret nøglebeskyttelse, hvis TPM ikke findes eller ikke er konfigureret. Beskyttelse af BitLocker med en adgangskode giver det mest basale forsvar, men en bedre metode er at bruge et chipkort eller Encrypting File System til at oprette et filkrypteringscertifikat for at beskytte tilknyttede filer og mapper.

Når BitLocker er aktiveret på systemdrevet, og brute-force-beskyttelse er aktiveret, kan Windows 10 genstarte pc'en og låse adgangen til harddisken efter et angivet antal forkerte adgangskodeforsøg. Brugere skal skrive BitLocker-gendannelsesnøglen på 48 tegn for at starte enheden og få adgang til disken. For at aktivere denne funktion skal systemet have UEFI firmware version 2.3.1 eller en nyere version.

Windows Information Protection, tidligere Enterprise Data Protection (EDP), er kun tilgængelig til Windows 10 Pro-, Enterprise- eller Education-udgaver. Det giver vedvarende kryptering på filniveau og grundlæggende rettighedsadministration, samtidig med at det integreres med Azure Active Directory og Rights Management-tjenester. Informationsbeskyttelse kræver en eller anden form for styring af mobilenheder - Microsoft Intune eller en tredjepartsplatform såsom VMwares AirWatch - eller System Center Configuration Manager (SCCM) for at administrere indstillingerne. En administrator kan definere en liste over Windows Store- eller desktop-applikationer, der kan få adgang til arbejdsdata eller helt blokere dem. Windows Information Protection hjælper med at kontrollere, hvem der kan få adgang til data for at forhindre utilsigtet informationslækage. Active Directory hjælper med at lette styringen, men ifølge Microsoft er det ikke nødvendigt at bruge informationsbeskyttelse.

Virtualisering af sikkerhedsforsvar

Credential Guard, der kun er tilgængelig til Windows 10 Enterprise og Education, kan isolere "hemmeligheder" ved hjælp af virtualiseringsbaseret sikkerhed (VBS) og begrænse adgangen til privilegeret systemsoftware. Det hjælper med at blokere pass-the-hash-angreb, selvom sikkerhedsforskere for nylig har fundet måder at omgå beskyttelsen. Alligevel er det stadig bedre at have Credential Guard end slet ikke at have det. Den kører kun på x64-systemer og kræver UEFI 2.3.1 eller nyere. Virtualiseringsudvidelser som Intel VT-x, AMD-V og SLAT skal være aktiveret såvel som IOMMU som Intel VT-d, AMD-Vi og BIOS Lockdown. TPM 2.0 anbefales for at aktivere Device Health Attestation for Credential Guard, men hvis TPM ikke er tilgængelig, kan softwarebaseret beskyttelse bruges i stedet.

En anden Windows 10 Enterprise and Education-funktion er Virtual Secure Mode, som er en Hyper-V-container, der beskytter domæneoplysninger, der er gemt på Windows.